Ende Januar hat das Bundeskriminalamt in Kooperation mit nationalen und internationalen Sicherheitsdiensten und Strafverfolgungsbehörden der Schadsoftware Emotet den Garaus gemacht. Jener Software also, die Arne Schönbohm, Präsident des Bundesamts für Sicherheit in der Informationstechnik (BSI) nahezu liebevoll als „König der Schadsoftwares“ bezeichnete. Sie hatte die (IT-)Welt über die letzten Jahre hinweg in Atem gehalten. Und so manchem IT-Verantwortlichen und Informationssicherheitsbeauftragten den Schlaf geraubt. Zahlreiche Unternehmen, Stadtverwaltungen, Krankenhäuser - aber auch akademische Einrichtungen, wie die Universitäten in Gießen und Bochum - fielen dem Schädling zum Opfer. Emotet fungierte quasi als »Türöffner« für nachgeladene Schadsoftwares. Laut BKA geht man in Deutschland von zwei Million Euro Schaden aus. Weltweit, so die ermittelnden ukrainischen Behörden, waren es etwa zwei Milliarden Euro. Neben dem beruflichen und gewerblichen Umfeld waren über 10.000 Endgeräte aus privaten Haushalten betroffen.

Ein lohnendes „Geschäftsmodell“

Am Anfang, ab 2014, ging Emotet noch verstärkt per E-Mail an Privatpersonen und wurde dort zusammen mit den Trojaner Trickbot verwendet, um an Online-Banking-Daten zu gelangen. »Erfolg«: leergeräumte Konten. Nach einiger Zeit schwenkte man auf ein noch lukrativeres Geschäft um. Es ging nun hin zur Verschlüsselung von Datenbeständen und Entschlüsselung erst nach Begleichung der aufgestellten Lösegeldforderungen. Ab hier sprechen wir also von Erpressung. Dass solche Forderungen im gewerblichen und behördlichen Umfeld aufgrund der Wichtigkeit der Inhalte bzw. der Aufrechterhaltung des Geschäftsbetriebs weitaus höher angesetzt werden können, als bei Privatpersonen liegt auf der Hand. Zweitrangig, wo der Schädling bislang zugeschlagen hatte. Und viele haben bezahlt. Was man eigentlich nicht machen sollte, da man nie gewiss sein kann, ob man alle Daten im Originalzustand wiedererhält. Auch eine Weitergabe der Daten an Dritte ist nicht auszuschließen. Am Ende des Tages wurde durch die Bezahlung das kriminelle Geschäftsmodell außerdem lohnend unterstützt.

Nur die Spitze des Eisbergs?

Bis dato weiß übrigens niemand, ob tatsächlich die komplette Emotet-Infrastruktur zerstört wurde. Oder ob man nur die Spitze des Eisbergs entdeckt hat. Umso mehr lohnt sich also ein Blick auf die Funktionsweise des Schädlings. Grundsätzlich lässt sich die Angriffsstrategie, mit welcher Emotet zum Einsatz kommt, in drei Schritte unterteilen.

Infektion durch Social Engineering

Wie bekannt, wird der Schädling via E-Mail verbreitet. Zum Beispiel als Rechnung, Lieferankündigung, Bewerbungsschreiben, manipulierte Bilddatei im Anhang oder auf der Webseite, worauf man aus einer E-Mail heraus verlinkt wird. Fortschrittliche Social-Engineering Techniken verleiten die User Anhänge oder Links zu öffnen. So kommt es zur Infektion. In der Folge wird die E-Mail-Kommunikation des Opfers ausgespäht. Outlook-Harvesting genannt. Dadurch können Kommunikations- und Geschäftspartner des initialen Opfers angegriffen werden. Diese erhalten alsbald E-Mails mit schadhaftem Anhang vom Opfer, dessen Öffnung dann wiederum deren PC infiziert. Anhand der erbeuteten E-Mail-Verläufe gelingt es Emotet täuschend echt aussehende E-Mails zu versenden und sich so großflächig zu weiterzuverbreiten. Weil dabei bisher verwendete Betreffzeilen und Kommunikationsverläufe die E-Mail kennzeichnen, wird auf Empfängerseite tatsächlich häufig auf den Anhang geklickt. Dies alles geschieht automatisiert. Also ohne weiteres Zutun des Angreifers.

Spionage und Persistenz durch Trickbot

Im zweiten Schritt lädt Emotet weitere Schadsoftware nach. Bislang meist Trickbot. Trickbot beinhaltet Spionage- und Sabotagekomponenten und kann auf automatisiertem Wege das Netzwerk des Opfers vollständig kompromittieren. In verwalteten Netzwerken mit Active Directory bis zum Domänen Controller, welcher als zentrale Stelle zur Authentifizierung von Benutzern dient und deren Rechte- und Rollenzuweisung übernimmt. Danach können Accounts mit administrativen Berechtigungen erstellt bzw. übernommen werden. So entsteht die Möglichkeit, vertrauliche Daten einzusehen und abfließen zu lassen. Oder sich über die Platzierung von Backdoors langfristig auf dem infizierten System niederzulassen. Die eigenständige Sammlung von Informationen zu System, Benutzern und installierter Software sowie Übermittlung rundet den Funktionsumfang ab. Das alles hilft den Angreifern bei ihrem weiteren Vorgehen.

Monetarisierung durch Ryuk-Ransomware

Es wird davon ausgegangen, dass Angreifer auf Basis der gesammelten Informationen ihr weiteres Vorgehen ausrichten. Sie prüfen, ob es für Sie lukrativ genug ist, sich über Fernzugriffsmöglichkeit von Trickbot manuell ins Netzwerk zu verbinden oder eben nicht. Erscheint das Opfer zahlungsfähig, wird auf allen erreichbaren IT-Systemen (Endgeräte und Server) die Ransomware Ryuk ausgerollt. Oder gerne auch mal Petya. Nachdem Trickbot die administrativen Berechtigungen auf den Systemen erhalten hat, werden neben den einzelnen Systemen selbst auch die erstellten und online erreichbaren Backups verschlüsselt. Auf diese Weise wird allen Unternehmen, die nicht zusätzlich über ein sogenannten Offline-Backup verfügen, die einzige Möglichkeit auf Wiederherstellung ihrer Datenbestände genommen. Am Ende des Tages stehen enorme Kosten durch den Ausfall des Geschäfts- oder Produktionsbetriebs sowie für die Wiederherstellung der Systeme. Sofern dies überhaupt möglich ist.

Fazit & Bewertung der Lage:

Auch wenn das Ganze laut Ermittlerkreisen als großer „Schlag gegen die organisierte Cyberkriminalität“ gewertet wird, stellt es unter IT-Sicherheitsexperten doch eher nur eine kleine Verschnaufpause dar. Niemand weiß, ob das zerschlagene Netzwerk nicht nur eines von vielen war. Beziehungsweise, ob tatsächlich die komplette Infrastruktur von Emotet lahmgelegt wurde. Wir hatten das ja bereits angemerkt. Außerdem wäre es möglich, dass die Kriminellen hinter Emotet bereits für einen solchen Fall vorgebaut haben. Etwa durch Schaffung eines vergleichbaren Backups. Darüber hinaus gibt es vielerorts noch immer infizierte Systeme. Man geht von rund 10.000 aus. Diese müssen noch bereinigt werden. Die Bedenken kommen übrigens nicht von ungefähr. Bereits 2020 hatte Microsoft die Zerstörung des Netzwerks hinter „Trickbot“ vermeldet. Der Schädling wird aber auch heute weiterhin genutzt. Zudem wurden im Zusammenhang mit Emotet - Stand heute - nur technische Mitarbeiter in der Ukraine, die die C&C-Server betrieben haben, festgenommen. Aber nicht die tatsächlichen Hintermänner.

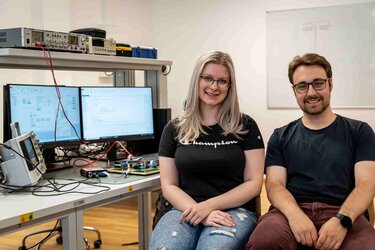

Cyber Security an der THD

Aktuell sind etwa eine Milliarde verschiedenster Schadsoftwares im Umlauf. Tendenz steigend. Auch ist eine zunehmend gesteigerte Aggressivität in deren Anwendung zu sehen. Zum Beispiel bei Ransomware mit der Androhung zur Löschung der Daten und/oder Weitergabe an Konkurrenten. Interessant auch, welche Erkenntnisse beim Fall SolarWinds noch bekannt werden, dem größten Hack seit Jahren. Zehntausende Firmen könnten hier betroffen sein. Es bleibt also weiter spannend und herausfordernd. Daher auch in eigener Sache: Wir blicken hier auch auf ein Berufsfeld mit faszinierenden Möglichkeiten. An der THD gibt es neben dem Bachelor »Cyber Security« eine ganze Reihe weiterer toller Studiengänge in der Fakultät »Angewandte Informatik«. Dass so ein Studium ganz nah am echten Leben ist, auch das zeigt die Geschichte um Emotet.

Martin Oberberger, M.Sc. ist Leiter des Referats Informationssicherheit und Mitarbeiter der Informationssicherheitsbeauftragten. Dr. Helena Liebelt ist Leiterin der IT und verantwortet als Informationssicherheitsbeauftragte die IT-Security der THD. Als Professorin baut sie den neuen Masterstudiengang „Quanten Computing and HPC“ auf und forscht an der QC Architektur.